Kaspersky, Faal Akınlarda Kullanılan Sofistike Bir Chrome Sıfır Gün Açığını Keşfetti

Kaspersky, Google Chrome tarayıcısında saldırganların tarayıcının sandbox muhafaza sistemini atlamasına müsaade veren gelişmiş bir sıfır gün açığı (CVE-2025-2783) tespit etti ve yamanmasına yardımcı oldu. Kaspersky Küresel Araştırma ve Tahlil Takımı (GReAT), fevkalâde teknik karmaşıklığa sahip ve berbat hedefli bir irtibata tıklamanın ötesinde hiçbir kullanıcı etkileşimi gerektirmeyen bir güvenlik açığını keşfetti. Kaspersky araştırmacıları, bu güvenlik açığını tespit edip bildirdikleri için Google tarafından takdir ediliyor.

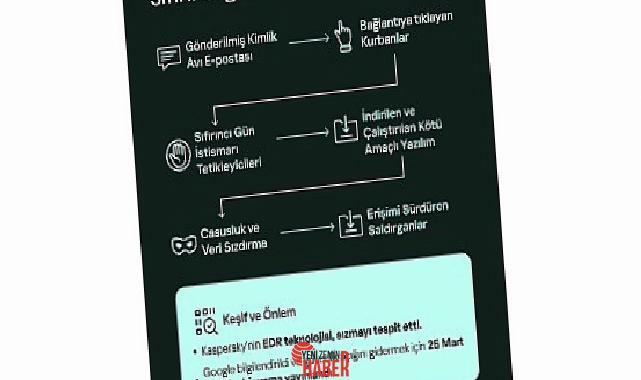

Kaspersky, 2025’in Mart ayında kullanıcıların e-posta yoluyla gönderilen kişiselleştirilmiş kimlik avı bağlantılarına tıklamasıyla tetiklenen yeni bir virüs dalgası tespit etti. Virüs tıkladıktan sonra sistemleri tehlikeye atmak için başka bir eylem gerektirmiyordu. Kaspersky analizinin istismarın Google Chrome’un en son sürümünde daha evvel bilinmeyen bir güvenlik açığından yararlandığını doğrulamasının akabinde, Kaspersky süratle Google’ın güvenlik ekibini uyardı. Güvenlik açığı için güvenlik yaması 25 Mart 2025 tarihinde yayınlandı.

Kaspersky araştırmacıları, saldırganlar hedefledikleri kişileri “Primakov Okumaları” forumuna davet eden kişiselleştirilmiş kimlik avı e-postaları gönderdiği için kampanyayı “ForumTroll Operasyonu” olarak adlandırdı. Söz konusu yemler Rusya’daki medya kuruluşlarını, eğitim kurumlarını ve devlet kuruluşlarını gaye alıyordu. Makûs maksatlı kontaklar, tespitten kaçınmak için son derece kısa ömürlüydü ve birden fazla durumda istismar izi kaldırıldıktan sonra “Primakov Readings” legal web sitesine yönlendiriyordu.

Chrome tarayıcısındaki sıfır gün açığı, en az iki istismar içeren bir zincirin sırf bir modülünü oluşturuyordu. Görünüşe nazaran saldırıyı şimdi elde edilmemiş bir uzaktan kod yürütme (RCE) istismarı başlatıyor, Kaspersky tarafından keşfedilen sanal alan kaçışı ise ikinci evreyi oluşturuyordu. Makus emelli yazılımın fonksiyonellik tahlili, operasyonun öncelikle casusluk odaklı tasarlandığını gösteriyor. Tüm deliller bunun ardında bir Gelişmiş Kalıcı Tehdit (APT) kümesini olduğunu işaret ediyor.

Kaspersky GReAT Baş Güvenlik Araştırmacısı Boris Larin, şunları söylüyor: “Bu güvenlik açığı, yıllar içinde keşfettiğimiz düzinelerce sıfır gün açığı ortasında öne çıkıyor. Açık, Chrome’un muhafazalı alan müdafaasını açıkça makus gayeli bir süreç gerçekleştirmeden atlamayı başardı. Güya hiçbir güvenlik hududu yokmuş üzere. Burada sergilenen teknik gelişmişlik, tehdidin değerli kaynaklara sahip son derece yetenekli aktörler tarafından geliştirildiğini gösteriyor. Tüm kullanıcılara bu güvenlik açığına karşı korunmak için Google Chrome ve Chromium tabanlı tarayıcılarını en son sürüme güncellemelerini ehemmiyetle tavsiye ediyoruz.”

Google, sorunu ortaya çıkarıp bildirdiği için Kaspersky’ye teşekkür ederek şirketin global siber güvenlik topluluğuyla iş birliğini ve kullanıcı güvenliğini sağlamaya yönelik süregelen kararlılığını öne çıkardı.

Kaspersky, ForumTroll Operasyonunu araştırmaya devam ediyor. Açıkların ve ziyanlı yükün teknik tahlili de dahil olmak üzere daha fazla detay, Google Chrome kullanıcı güvenliği sağlandıktan sonra yayınlanacak bir raporda açıklanacak. Bu ortada tüm Kaspersky eserleri, kelam konusu açık zincirini ve bağlı berbat hedefli yazılımları tespit edip bunlara karşı muhafaza sağlayarak kullanıcıların bu tehditten korunmasını sağlıyor.

Bu keşif, Kaspersky GReAT’in geçen yıl Lazarus APT grubu tarafından kripto para hırsızlığı kampanyasında kullanılan başka bir Chrome sıfır günü açığını (CVE-2024-4947) ortaya çıkarmasını takip ediyor. Bu vakada Kaspersky araştırmacıları, Google’ın V8 JavaScript motorunda saldırganların uydurma bir kriptogame web sitesi aracılığıyla güvenlik özelliklerini atlamasını sağlayan bir çeşit yanılgı bulmuştu.

Kaspersky güvenlik uzmanları, bu üzere karmaşık taarruzlara karşı korunmak için aşağıdaki temel gözetici tedbirlerin alınmasını öneriyor:

- Yazılım güncellemelerinin vaktinde yapıldığından emin olun. İşletim sisteminizi ve tarayıcılarınızı (özellikle Google Chrome) sistemli olarak günceleyin. Böylelikle saldırganlar yeni keşfedilen güvenlik açıklarından yararlanamaz.

- Çok katmanlı bir güvenlik yaklaşımı benimseyin. Uç nokta muhafazasının yanı sıra, birden fazla kaynaktan gelen dataları ilişkilendirmek ve gelişmiş tehditler ile APT kampanyalarına karşı algılama ve müdahaleyi otomatikleştirmek için yapay zeka/makine öğrenmesinden yararlanan Kaspersky Next XDR Expert gibi tahlilleri değerlendirin.

- Tehdit istihbaratı hizmetlerinden yararlanın: Kaspersky Threat Intelligence üzere şimdiki ve bağlamsal bilgiler, yeni ortaya çıkan sıfırıncı gün açıkları ve en son saldırgan teknikleri hakkında bilgi sahibi olmanıza yardımcı olur.

Kaynak: (BYZHA) Beyaz Haber Ajansı